1.0 Introdução

OSINT, ou Open-Source INTelligence, refere-se ao processo de coleta de informações de fontes acessíveis ao público (open-source), seja de graça ou para compra, e analisar essas informações para desenvolver insights sobre um alvo (Intelligence).

OSINT é um modo passivo de reconhecimento, ou seja, evitamos a interação com o alvo. Contudo, algumas algumas interação com o alvo pode acontecer, como navegar no site da empresa. Mas se começarmos a enviar sondas para os servidores em que o site está sendo executado, ou tentar descobrir conteúdo adivinhando arquivos e diretórios (brute-forcing) no site, agora estamos nos envolvendo ativamente com o alvo. Aqui estão vários exemplos para ajudar nesta distinção:

O OSINT:

- Visualizando o perfil da empresa no LinkedIn.

- Visualização de varreduras anteriores feitas por serviços de terceiros.

- Visualizando detalhes de registro de domínio

- Navegando pelo site da empresa

NÃO OSINT:

- Solicitando varreduras de nosso alvo de serviços de scanner de terceiros.

- Adivinhando credenciais, subdomínios, ou outros detalhes para descobrir conteúdo (Vulgo forçamento bruto).

Observação: O que constitui e o que não constitui a OSINT pode variar com base nas leis relevantes de privacidade e informática. É sua responsabilidade garantir que não está violando a lei ou o escopo do seu cliente.

2.0 OSINT na Prática

O OSINT é usado em muitos campos, incluindo segurança, negócios, jornalismo e pesquisa geral. As pessoas geralmente não são muito boas em apreciar o valor do que publicam online, então o domínio público é um ótimo lugar para procurar algumas divulgações generosas. Ele pode desempenhar um grande papel em qualquer esforço de reconhecimento, mas tem utilidade particular nos compromissos da Equipe Vermelha, onde maximizar a inteligência adquirida passivamente pode aumentar as chances de evitar a detecção precoce pela Equipe Azul quando você opta por envolver ativamente seu alvo.

OSINT conta com a consulta de recursos públicos, e há muitos muitos dos mesmos. Pode ser difícil saber por onde começar. No começo, começando qualquer lugar costuma ser boa o suficiente. Mas é importante saber o que procura e onde pode encontrar. Chamaremos isso de Categorias de Informação e Recursos de Informação, respectivamente. Falemos de como ficam aqueles em um engajamento ofensivo.

2.1 Categorias de Informação

As informações exatas que estamos atrás em um engajamento ofensivo dependerão do escopo e das regras de engajamento, mas geralmente se enquadrarão em duas categorias:

Categoria 1 – Empresa : envolvendo o funcionário (Rotinas, nome, históricos e família); Informações de contato (telefone, Email, senha, usuários e senhas); informações da empresa ( propriedade e aquisições); localização geográfica.

Categoria 2 – Infraestrutura : Servidor (IP/ASN); Urls (endpoint); Dominios e sub-dominios; Certificados (PKI); Tecnologia do servidor.

- Empresa: A empresa e seus constituintes. Isso pode incluir informações sobre o negócio, sua estrutura interna, seus processos e os seres humanos que o compõem.

- Coisas: A infraestrutura digital da empresa (ou seja, computadores).

2.2 Recursos da Informação

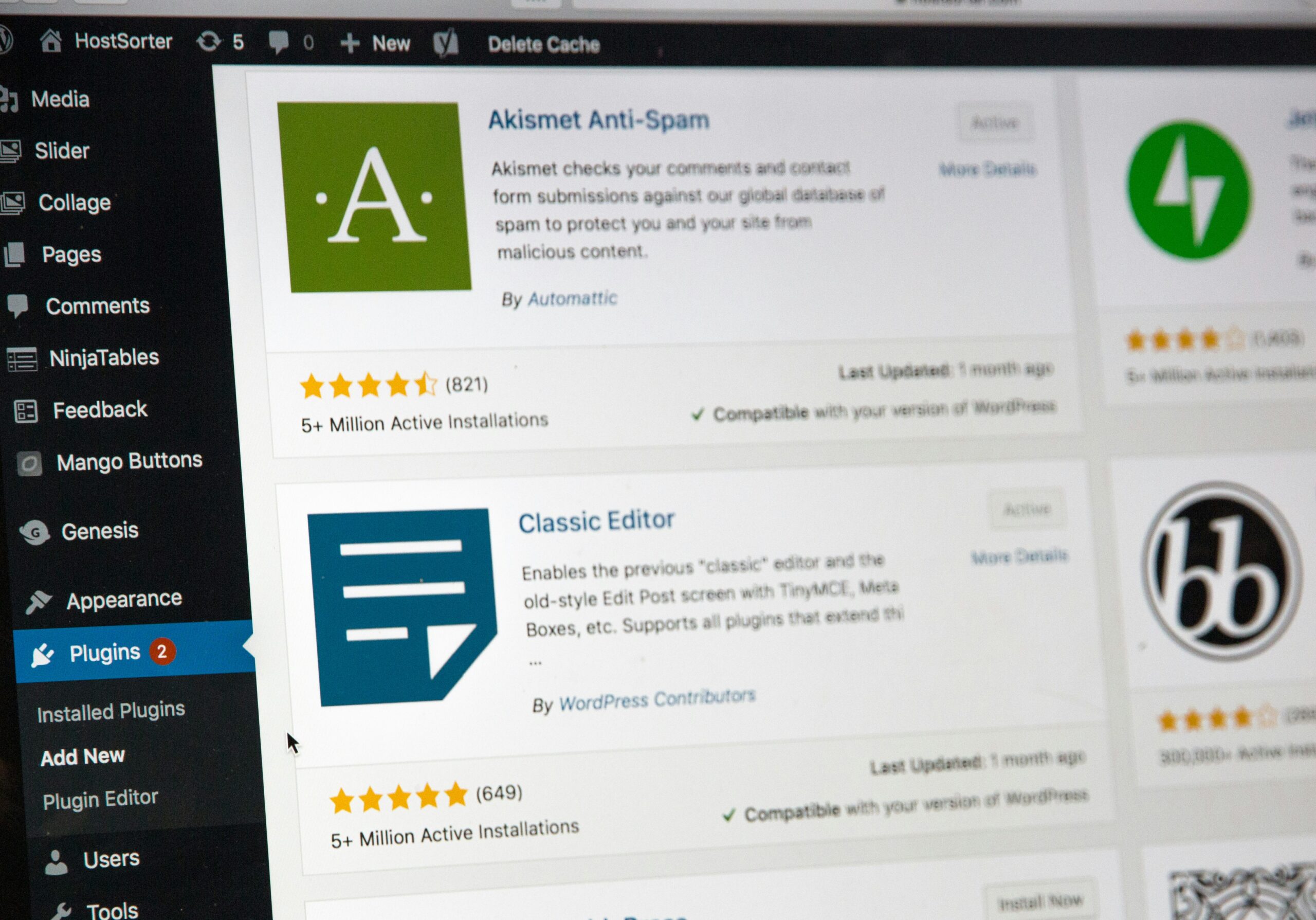

Os recursos são os lugares nós vamos para obter essas informações, e alguns fornecerão informações que pertencem tanto à Empresa quanto a suas Pessoas. Aqui estão alguns comuns que você pode achar útil em um engajamento ofensivo.

- Site da empresa

Explorar manualmente o site da empresa. - Arquivos Web

Conter cópias de sites através do tempo.

Exemplos: Wayback Machine, Archive.is, Common Crawl - Mecanismos de busca

Empresas que indexam recursos públicos da Internet, como sites ou dispositivos.

Exemplos: Bing, Google, DuckDuckGo, Censys, Shodan - Registros Públicos

Registros publicamente disponíveis, por exemplo, registradores de domínio, registros de certificados, registros de DNS, documentos judiciais, registros políticos e assim por diante.

Exemplos: Registros de Transparência de Certificados, informações do WHOIS, Registros de DNS, Registro do Tribunal - Agregadores Vazamentos

Informações sensíveis descobertas em violações anteriores.

Exemplos: haveibeenpwned.com, dehashed.com - Plataformas Sociais

Informações confidenciais podem ser divulgadas em perfis de plataforma, em postagens de fórum e assim por diante.

Exemplos: LinkedIn, Facebook, Twitter (X), Stack Overflow - Repositórios de Arquivos

Repos de código, unidades de nuvem, baldes, sites de colagem e assim por diante.

Exemplos: searchcode.com, github.com, AWS S3, Google Drive, Firebase - Plataformas CTI

Empresas que agregam CTI (Cyber Threat Intelligence) e/ou escaneiam URLs enviadas pelo usuário em busca de indicadores maliciosos.

Exemplos: urlscan.io, AlienVault OTX, Virus Total

Há uma infinidade de recursos, ainda mais ferramentas para consultá-los, e nenhuma esperança de caminhar por todos eles neste laboratório. Pensando nisso, reunimos a seguinte lista de coleções úteis para suas futuras explorações. Não precisa lembrar de nada – isso é apenas um pacote de pilhagem.